作为致力于专业世界的社交网络,LinkedIn仍然是寻求获取敏感信息的海盗的特权目标。确切地说,微软的网络安全部门刚刚发现了由LinkedIn上与克里姆林宫相连的俄罗斯海盗发起的网络宣传活动。

几年来,LinkedIn尚未被专门针对专业人士的社交网络上的恶意运营乘以海盗。 MI5(英国特勤局)于2021年4月进行的一项研究证明了这一点错误的帐户已入侵LinkedIn。

2022年2月,提出了一份报告LinkedIn上的网络钓鱼活动令人担忧,禁止大约232%的攻击数量增加自今年年初以来。

但是,该平台似乎总是吸引世界各地的海盗,这是最后报告的Microsoft Cyberdefense Cell。确实,雷德蒙德公司的专家刚刚发现了一项新的网络活动。俄罗斯海盗隶属于克里姆林宫显然是此操作的起源。

根据美国公司的说法,这是海盗小组称为海堡(也称为Coldriver)。涉嫌按照俄罗斯权力的命令行事,其行动主要针对重要的组织和北约成员国政府的成员。

正如微软在2022年8月15日发布的威胁情报中心的报告中指出的那样,该程序仍然很简单。这些俄罗斯海盗创造了一个虚假概况的舰队和LinkedIn上的虚假电子邮件地址,目的通知给专业人士”世界情报,国防以及非政府和政府间组织”。

第一步是与受害者建立信任关系。为此,海盗掌握了一家著名公司的员工身份。与目标开始对话后,海盗向目标用户发送电子邮件,特别包含附件。

还阅读:LinkedIn-提防这些工作机会,它们隐藏了恶意软件!

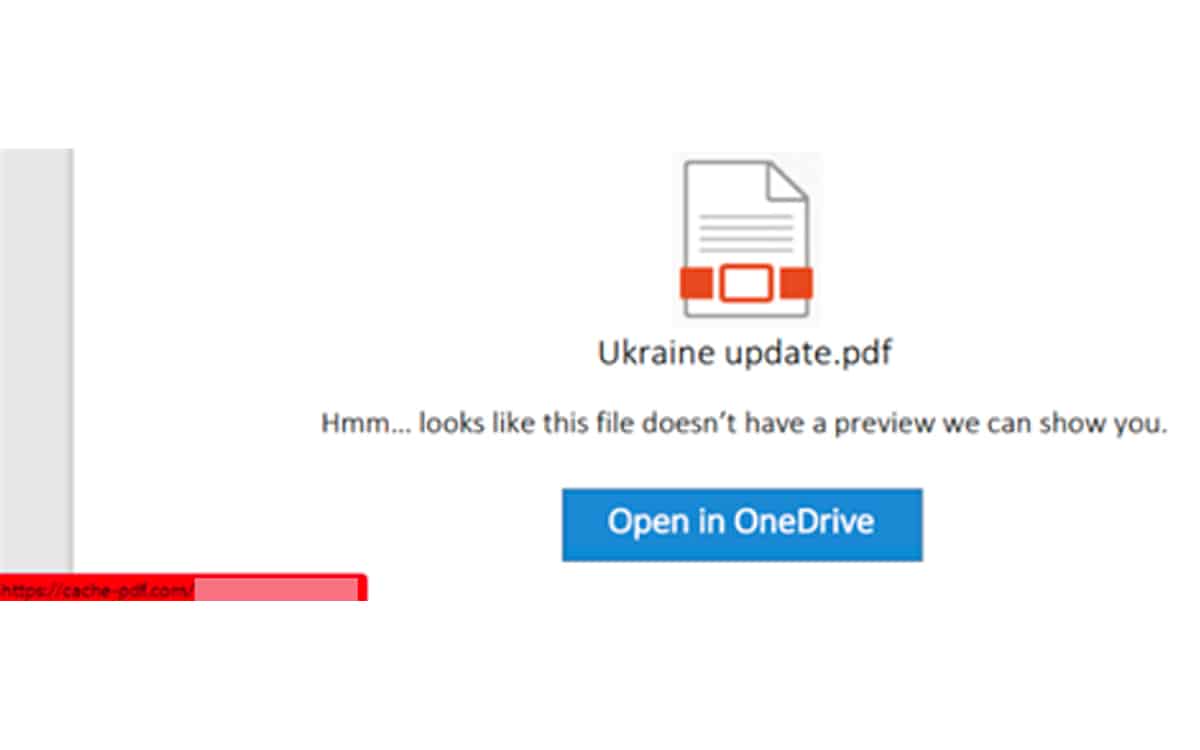

虚假附件以获取您的标识符

正如我们在微软的屏幕截图上看到的那样,这是一个借口比(在这种情况下,是对乌克兰处境状况的所谓研究)。仅和打开这个著名的PJ,有必要输入您的电子邮件地址连接标识符。

通过Evilginx,俄罗斯海盗可以用作代理的计算机工具可以拦截受害者提供的信息。实际上,即使是双因素身份验证也没有用。

总共微软声称已阻止了69个相关域名参加这场主要的网络钓鱼运动。不要忘记,在与未知专业人员的交流期间,对LinkedIn的审慎态度加倍。