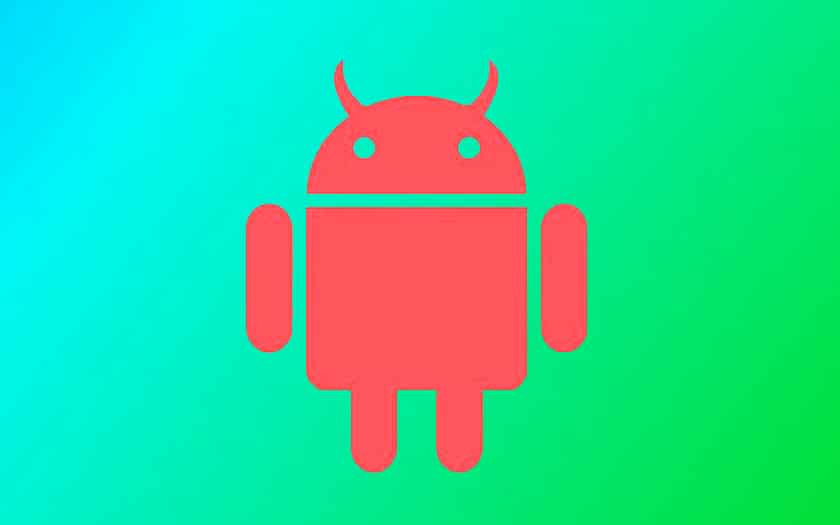

Lookout 安全研究人员已发现 Android 恶意软件,或更准确地说是代表俄罗斯秘密部门开发的间谍软件。自 2016 年 3 月以来,该木马已被积极用于少数特定目标。这种危险的木马隐藏在流行应用程序的假版本中,包括 Pornhub 和 Google Play。

Lookout 安全研究人员警告称,2016 年,一家分包商为俄罗斯特勤局开发的间谍软件卷土重来。Monokle(它的名字)是一种 Android 木马。其背后的分包商 STC 因干预 2016 年美国总统选举而受到制裁。据研究人员称,此后它一直被积极使用,主要是针对少数人。

Android Monokle 恶意软件特别危险

该木马的几个方面使其成为极其危险的恶意软件。它具有特别先进的间谍功能,无需目标智能手机上的根访问权限。它能够通过简单地检测用户打开这些应用程序时屏幕上出现的文本来从其他应用程序(包括 Google Docs、Facebook Messenger、WhatsApp、微信和 Snapchat)中窃取数据。

它还提取字典和预测写作数据“了解目标感兴趣的主题”。它还可以在锁定时录制屏幕,以窃取代码或模式。此外,它还可以安装一个证书,允许窃听者在用户不知情的情况下拦截 SSL/HTTPS 流量。

除此之外,它还可以泄露位置、麦克风和通话录音,记录屏幕上发生的一切、用户输入的所有内容、搜索和通话历史记录……它甚至可以远程拍摄照片和视频、拨打电话和发送文本给受害者的消息。锦上添花:它可以——我们此时想说“当然”——执行任意代码,如果目标设备允许的话,可能具有 root 访问权限。

iOS 版本也会存在

它的功能列表非常长,有超过 78 个预定义命令,以及各种数据泄露模式。使该恶意软件更加危险的是,它通常隐藏在最流行的假冒 Android 应用程序中:Google Play、Pornhub、Evernote、Signal、UC 浏览器、Skype...所有这些应用程序都保持功能,以便用户不会注意到任何事物。

其目标和功能让人想起以色列公司 NSO Group 开发的著名 Pegasus 间谍软件。研究人员还警告称,iPhone 版本似乎正在开发中。研究人员解释说“在 Android 版 Monokle 的几个示例中,定义了未使用的命令和数据传输对象,这表明存在 iOS 版本”。

研究人员并没有说明智能手机是如何感染 Monokle 的——传播媒介可能是通过短信或电子邮件发送的链接,或者通过物理访问设备(例如在警方检查期间)发送的链接。例如,我们已经讨论过中国间谍恶意软件 BXAQ,它是还悄悄安装在某些游客的智能手机上在例行边境检查期间。

来源: 瞭望台

询问我们最新的!

太阳系中行星的略微倾斜和偏心的轨道长期以来一直引起科学家的兴趣。一项新的研究提出了一个令人着迷的理论:来自另一个恒星系统的巨大物体会破坏其最初的组织。太阳系...

消息