微软的 IT 安全团队声称发现了大规模的网络钓鱼活动,能够绕过双因素身份验证。更具体地说,它使用 HTTPS 代理技术劫持 Office 365 帐户,总共有不少于 10,000 家公司受到影响。

近年来,网络钓鱼已成为黑客最喜欢的手段之一。网络钓鱼活动易于设置,可让您瞄准最大数量的潜在受害者并提供高收入,是黑客的理想武器。

而且,他们不再犹豫把目标瞄准公共机构和知名企业的用户,比如乌尔萨夫,我的健康空间甚至快递公司DHL。 2022 年 7 月 14 日星期四,微软刚刚在其博客致力于网络钓鱼活动的安全细节影响的规模将超过全球10,000家公司自 2021 年 9 月推出以来。

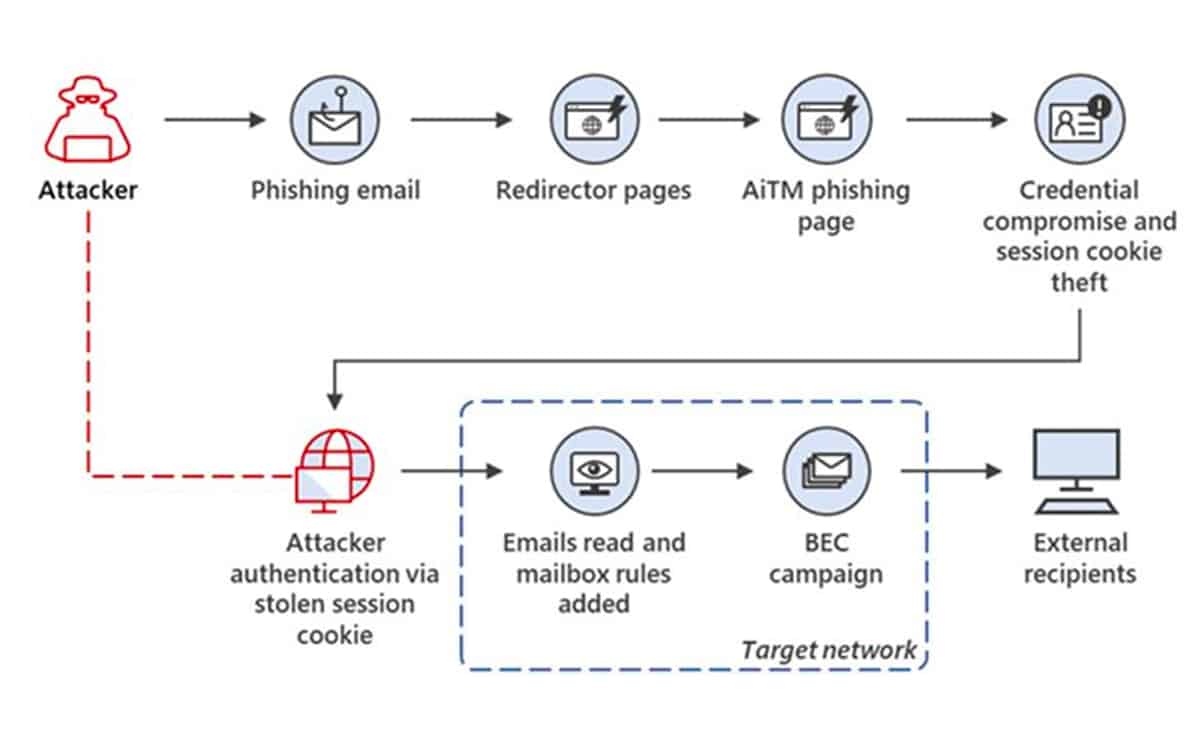

根据雷德蒙德公司的信息安全研究人员的说法,这场大规模的活动使用了劫持 Office 365 帐户的 HTTPS 代理技术。目标是破坏专业电子邮件。一旦拥有这些专业邮箱,黑客就会联系这些公司的客户和合作伙伴,以获取欺诈性付款。该技术称为 BEC商业电子邮件妥协。

忽略 2FA 的网络钓鱼活动

过程如下:黑客发送包含损坏的 HTML 附件的恶意电子邮件。通过点击它,受害者被重定向到虚假的 Office 365 登录门户。这就是此网络钓鱼活动与传统网络钓鱼操作的不同之处。事实上,用户的电子邮件地址被编码在重定向页面的 URL 中。然后,它用于预先填充网络钓鱼页面上的登录字段。

完成此操作后,网络钓鱼页面将充当代理并从合法的 Office 365 站点提取用户输入的凭据,同时显示双重身份验证提示。通过这种方法,黑客能够恢复登录密码以及会话 cookie。最后一个元素至关重要,因为它允许用户保持连接而无需在会话期间再次进行身份验证。

就是这样黑客控制了受害者的整个专业邮箱,并腾出双手向员工、客户和业务合作伙伴发送电子邮件,希望获得欺诈性付款。

来源 :微软