作為致力於專業世界的社交網絡,LinkedIn仍然是尋求獲取敏感信息的海盜的特權目標。確切地說,微軟的網絡安全部門剛剛發現了由LinkedIn上與克里姆林宮相連的俄羅斯海盜發起的網絡活動。

幾年來,LinkedIn尚未被專門針對專業人士的社交網絡上的惡意運營乘以海盜。 MI5(英國特勤局)於2021年4月進行的一項研究證明了這一點錯誤的帳戶已入侵LinkedIn。

2022年2月,提出了一份報告LinkedIn上的網絡釣魚活動令人擔憂,禁止大約232%的攻擊數量增加自今年年初以來。

但是,該平台似乎總是吸引世界各地的海盜,這是最後報告的Microsoft Cyberdefense Cell。確實,雷德蒙德公司的專家剛剛發現了一項新的網絡活動。俄羅斯海盜隸屬於克里姆林宮顯然是此操作的起源。

根據美國公司的說法,這是海盜小組稱為海堡(也稱為Coldriver)。涉嫌按照俄羅斯權力的命令行事,其行動主要針對重要的組織和北約成員國政府的成員。

正如微軟在2022年8月15日發布的威脅情報中心的報告中指出的那樣,該程序仍然很簡單。這些俄羅斯海盜創造了一個虛假概況的艦隊和LinkedIn上的虛假電子郵件地址,目的通知給專業人士”世界情報,國防以及非政府和政府間組織”。

第一步是與受害者建立信任關係。為此,海盜掌握了一家著名公司的員工身份。與目標開始對話後,海盜向目標用戶發送電子郵件,特別包含附件。

還閱讀:LinkedIn-提防這些工作機會,它們隱藏了惡意軟件!

虛假附件以獲取您的標識符

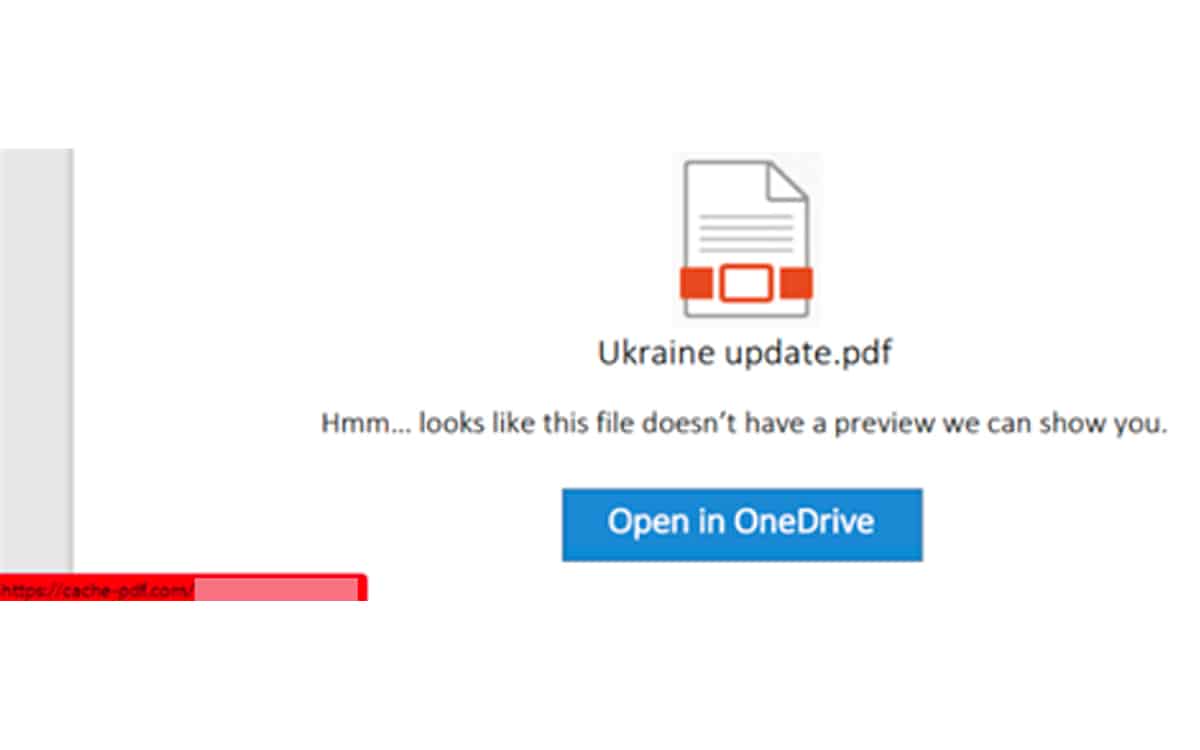

正如我們在微軟的屏幕截圖上看到的那樣,這是一個藉口比(在這種情況下,是對烏克蘭處境狀況的所謂研究)。僅和打開這個著名的PJ,有必要輸入您的電子郵件地址連接標識符。

通過Evilginx,俄羅斯海盜可以用作代理的計算機工具可以攔截受害者提供的信息。實際上,即使是雙因素身份驗證也沒有用。

總共微軟聲稱已阻止了69個相關域名參加這場主要的網絡釣魚運動。不要忘記,在與未知專業人員的交流期間,對LinkedIn的審慎態度加倍。