微軟的 IT 安全團隊聲稱發現了大規模的網路釣魚活動,能夠繞過雙重認證。更具體地說,它使用 HTTPS 代理技術劫持 Office 365 帳戶,總共有不少於 10,000 家公司受到影響。

近年來,網路釣魚已成為駭客最喜歡的手段之一。網路釣魚活動易於設置,可讓您瞄準最大數量的潛在受害者並提供高收入,是駭客的理想武器。

而且,他們不再猶豫把目標瞄準公共機構和知名企業的用戶,例如烏爾薩夫,我的健康空間甚至快遞公司DHL。 2022 年 7 月 14 日星期四,微軟剛在其部落格致力於網路釣魚活動的安全細節影響的規模將超過全球10,000家公司自 2021 年 9 月推出以來。

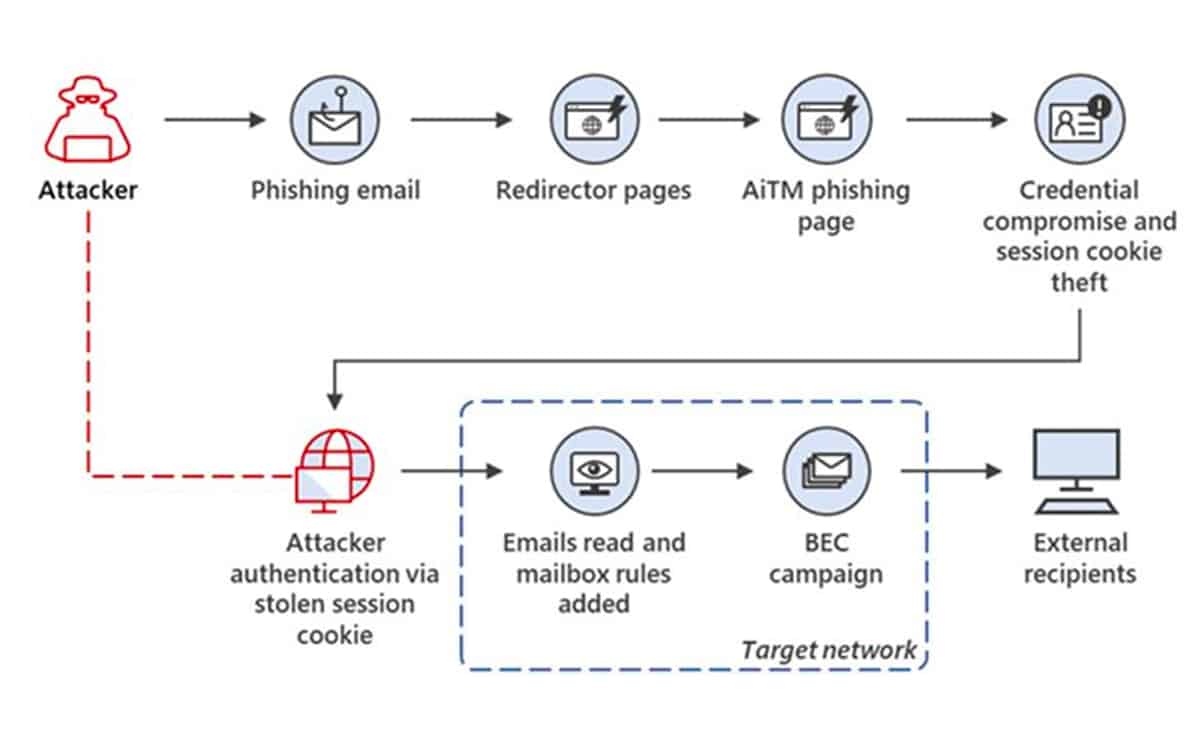

根據雷德蒙公司的資安研究人員的說法,這場大規模的活動使用了劫持 Office 365 帳號的 HTTPS 代理技術。目標是破壞專業電子郵件。一旦擁有這些專業郵箱,駭客就會聯繫這些公司的客戶和合作夥伴,以獲取欺詐性付款。該技術稱為 BEC商業電子郵件妥協。

忽略 2FA 的網路釣魚活動

流程如下:駭客傳送包含損壞的 HTML 附件的惡意電子郵件。透過點擊它,受害者被重定向到虛假的 Office 365 登入門戶。這就是這個網路釣魚活動與傳統網路釣魚操作的不同之處。事實上,使用者的電子郵件地址被編碼在重新導向頁面的 URL 中。然後,它用於預先填充網路釣魚頁面上的登入欄位。

完成此操作後,網路釣魚頁面將充當代理並從合法的 Office 365 網站提取使用者輸入的憑證,同時顯示雙重身份驗證提示。透過這種方法,駭客能夠恢復登入密碼以及會話 cookie。最後一個元素至關重要,因為它允許使用者保持連線而無需在會話期間再次進行身份驗證。

就是這樣駭客控制了受害者的整個專業信箱,並騰出雙手向員工、客戶和業務合作夥伴發送電子郵件,希望獲得詐騙付款。

來源 :微軟