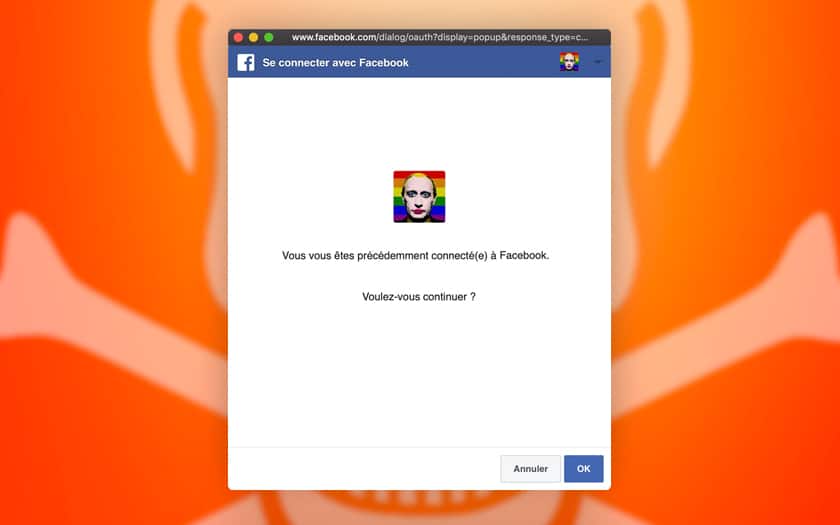

安全研究人員發現了一種新的可怕的網路釣魚技術:它涉及在頁面上產生與真實 Facebook OAuth 登入視窗完全相同的虛假登入彈出視窗。證書、網址列中的地址、設計…一切看起來都是 100% 真實的,因此即使是最有經驗的用戶也可能會被誤導。唯一真正能幫助發現欺騙的方法是嘗試將假彈出視窗拖離頁面...

網路釣魚攻擊通常很容易阻止。特別是如果您像我們一樣,在輸入密碼之前系統地檢查幾個關鍵點:地址欄中的確切 URL、同形異義詞的存在(拼寫幾乎相同的域名,例如 faebook.com 而不是 facebook) .com )、HTTPS 的使用、證書的有效性甚至表單的設計。在許多情況下,如果您安裝了防毒套件,則擴充功能可以提供執行自動檢查的額外好處。

另請閱讀:Google翻譯 – 小心劫持服務的網路釣魚攻擊!

研究人員發現即使對於經驗豐富的用戶來說也是可信的網路釣魚攻擊

現在想像一下網路釣魚攻擊,其中 URL 正確、使用 HTTPS、具有有效的憑證、具有與真實登入表單相同的設計並且讓您的防毒軟體對網路釣魚攻擊的偵測不受挑戰?這正是安全研究員、密碼管理器 Myki 發行商的聯合創始人兼執行長 Antoine Vincent Jebara 剛剛發現的。據《駭客新聞》引述該官員的話說:“即使是最警惕的用戶也可能上當。”

Facebook 與Google或微軟一樣,提供統一的登入服務。許多網站實施這些措施是為了向訪客提供更方便的連接方法。他說他發現了向訪客提供該系統的惡意網站開放認證來自臉書。或至少使用一些 HTML 和 JavaScript 使其看起來非常真實。原理很簡單:de 不是像 Facebook 那樣顯示真實的彈出窗口,而是模擬浮動在頁面上的彈出窗口。

因此,視窗不再是一個容器,而是一個使用者可以在一定程度上移動的圖形元素,從而增強了真實性的印象。當然,地址、綠色掛鎖、表格…所有這些都是假的,旨在給用戶盡可能多的信心。然而,最好的部分是對於防毒軟體來說,不會打開登入視窗。因此,網路釣魚偵測保持沉默,這增加了風險。

如何保護自己?

據 Antoine Vincent Jebara 稱,除了完全惡意的網站之外,此登入頁面有時也會出現在合法網站上。網路犯罪分子「分發部落格和服務的鏈接,要求您首先『連接到您的 Facebook 帳戶』才能閱讀爆炸性文章或以折扣價購買產品」。只有一種有效的方法可以阻止此類攻擊:嘗試將登入視窗拖曳到視窗之外。如果失敗了,那就是個陷阱。

Antoine Vincent Jebara 建議的另一種方法是使用密碼管理器,因為他是一家發布密碼管理器的公司的首席執行官,這可能不會令您感到驚訝。在文章末尾的影片中,他解釋了這次攻擊:“大多數密碼管理器不會受到此類網路釣魚攻擊,因為它們會檢查視窗位址以確定應預先填寫哪個密碼”。

關於同一主題:網路釣魚 – 這項 Google 測試揭示了您識別陷阱的能力

而你,會掉進陷阱嗎?在評論中分享你的意見。

詢問我們最新的!

微軟剛剛在已停止使用的 Windows 功能清單中新增了一個新條目。這次,它不是一個過時的功能,而是 2022 年 5 月引入的一個相對較新的功能:「建議操作」。與版本 25115 一起推出,...

視窗

太陽系中行星的略微傾斜和偏心的軌道長期以來一直引起科學家的興趣。一項新的研究提出了一個令人著迷的理論:來自另一個恆星系統的巨大物體會破壞其最初的組織。太陽系...

訊息