微软昨天针对之前在 Windows 打印机管理器中发现的零日漏洞部署了补丁。不幸的是,网络安全研究人员表示问题尚未解决。黑客仍然可以利用漏洞安装恶意软件。好消息:在等待最终解决方案的同时,有一种方法可以保护自己。

本月初,我们曾报道过Windows 打印机管理器中发现零日漏洞。称为 PrintNightmare,这使得黑客能够渗透受害者的 PC 以安装恶意软件。为此,他们只需假装是打印驱动程序即可。微软从昨天开始就迅速反应,发布者紧急部署了修复程序。

那么,问题解决了吗?看来不是。 Mimikatz 身份验证管理器的开发者 Benjamin Delpy 表示,微软只是在某些条件下修补了远程代码执行。但是,如果“指向并打印”选项已激活,事实证明修复完全没用。网络安全研究员威尔·多尔曼证实了这一发现:“如果您的系统中 PointAndPrint NoWarningNoElevationOnInstall = 1,则 Microsoft 的 PrintNightmare CVE-2021-34527 补丁不会阻止本地或远程代码执行。”

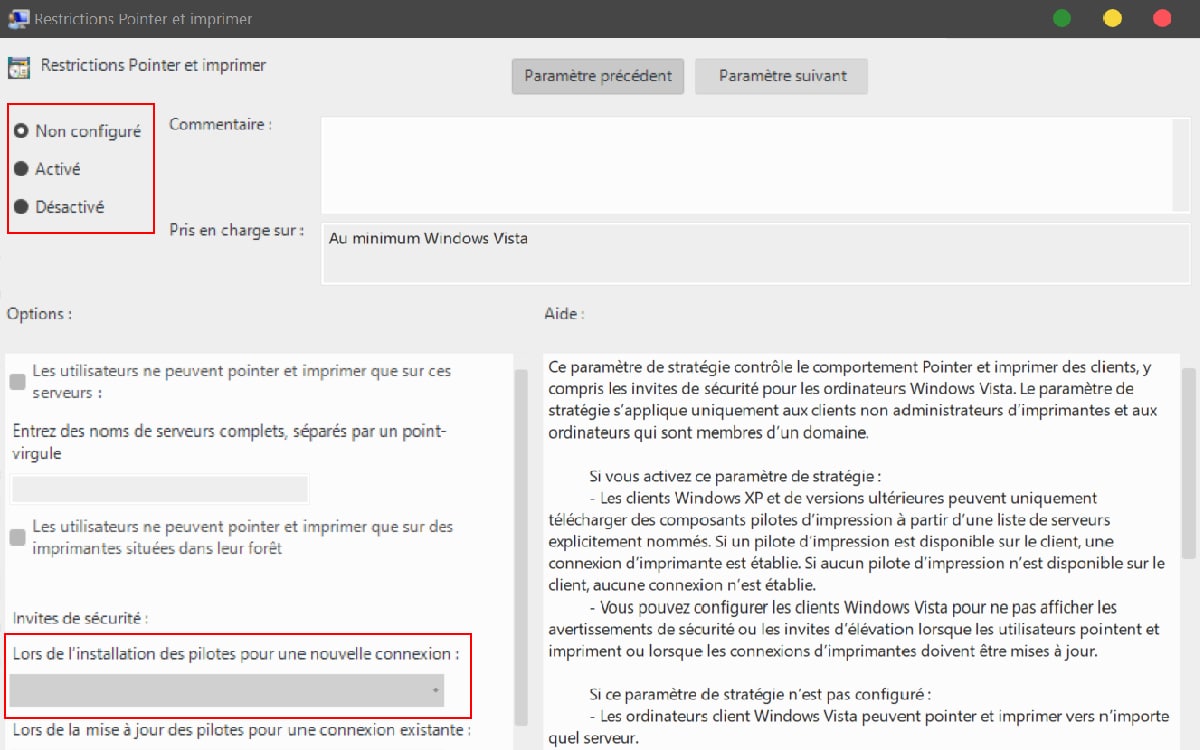

它还要求“为新连接安装驱动程序时”选项设置为“不显示提升警告或提示”。检查这些设置的方法如下:

- 点击 Windows 图标并搜索“编辑组策略”

- 见电脑配置 >管理模板 >打印机 >点和打印限制

- 在打开的窗口中,查看选项“为新连接安装驱动程序时”

- 如果配置为“不显示海拔警告或提示”, 点击未配置或者残疾人

这应该可以防止黑客访问您的计算机。“我们始终建议客户在没有必要的情况下禁用此选项,直到发布适当解决此问题的补丁为止。”网络安全研究员马修·希基说。

关于同一主题:Windows – 打印机管理器的严重缺陷威胁着数百万用户

还有另一种保护您的电脑的解决方案。事实上,0patch 网站提供了一个免费的微补丁,可以暂时解决该问题,同时等待 Microsoft 部署有效的修复程序。安装方法如下:

但请注意,在执行此操作之前不要安装 7 月 6 日的更新,因为这会取消补丁的效果。“如果您使用 0patch 来对抗 PrintNightmare,请勿应用 Windows 7 月 6 日更新!它不仅不能纠正本地攻击,也不能纠正远程攻击问题。此外,它还修改了 localspl.dll,使我们针对该问题的修复不再适用。”,推文 0patch。

如何知道我的计算机是否容易受到打印机驱动程序漏洞的影响?

0patch 发布了可通过打印机管理器攻击的 Windows 版本列表。这里是:

- Windows 服务器 2019

- Windows 服务器 2016,

- Windows Server 2012 R2

- Windows 服务器 2012

- Windows Server 2008 R2

- Windows 10(所有版本)

以下是与 0patch 修复兼容的 Windows 版本列表:

- Windows 服务器 2019

- Windows 服务器 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

- Windows 10 v20H2

- Windows 10 v2004

- Windows 10 v1909

- Windows 10 v1903

- Windows 10 v1809

- Windows 10 v1803

- Windows 10 v1709

询问我们最新的!

2024 年最好的智能手机是什么?有几种型号正在竞争中,完全值得在我们的选择中占有一席之地。想要让一款智能手机脱颖而出非常困难,因为需要考虑很多标准。系统、电源、...

智能手机购买指南