作為惡意軟件研究人員月鎖,MacPaw的網絡安全部門,我們一直在尋找新樣本以分析和保護我們的用戶免受侵害。有一天,我們遇到了一個名稱Cleanmymac的樣本,這引起了我們的注意。但是,該樣本不是真正的清潔工,而是惡意的模仿。

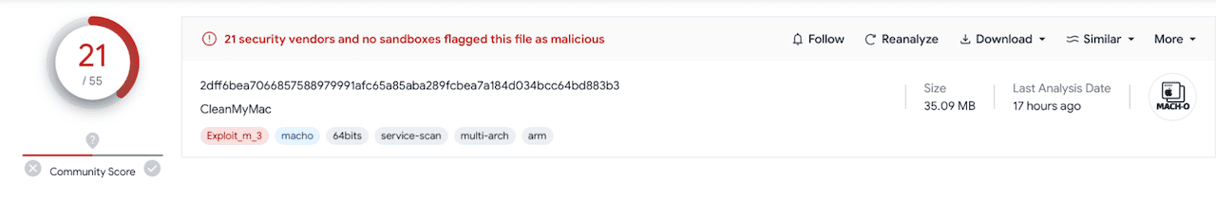

我們決定進一步調查該活動,並發現了更多內部有不同惡意軟件的樣本,例如Atomic Stealer,PSW竊取器和ADLOAD ADWARE。這些惡意軟件可以竊取用戶的密碼和個人數據,並在其Mac上顯示不需要的廣告。樣本具有不同的文件類型,例如男子氣概文件,DMG,Shell腳本等。幸運的是,我們的實驗室始終更新規則以檢測此類威脅,以及使用官方CleanMymac和The With的用戶月球發動機將免受這些攻擊。

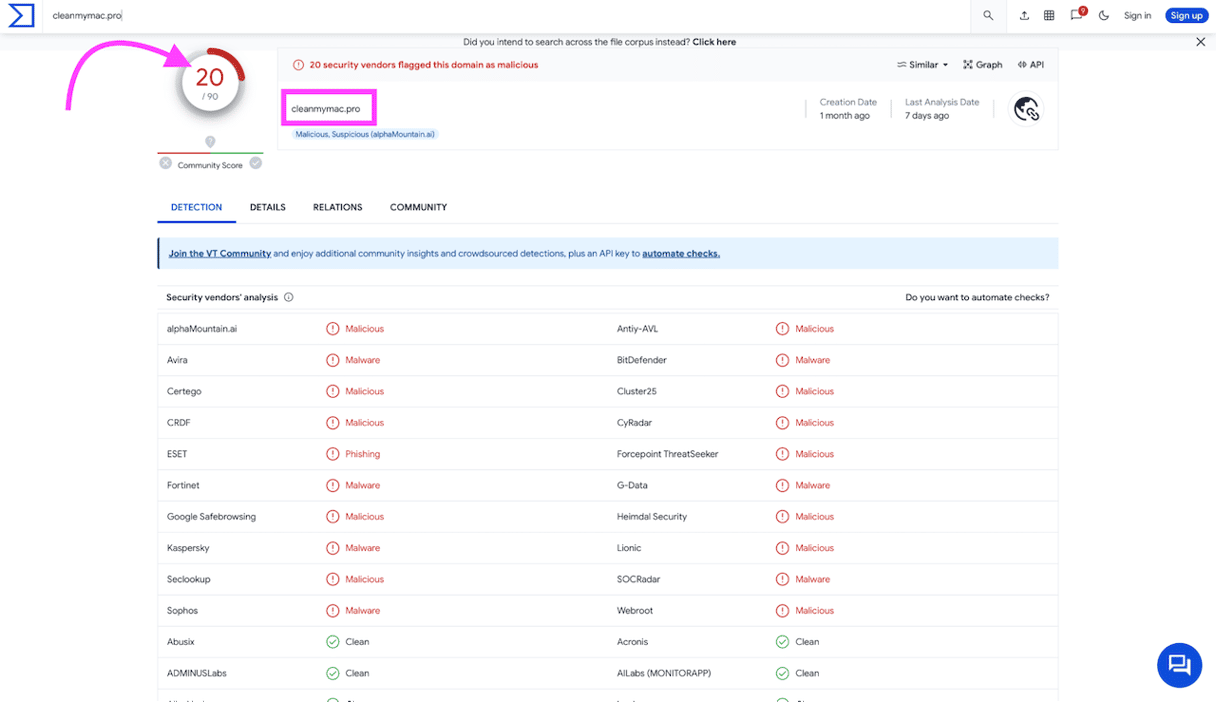

圖1。模擬CMM文件掃描結果

網絡犯罪分子如何傳播清潔症

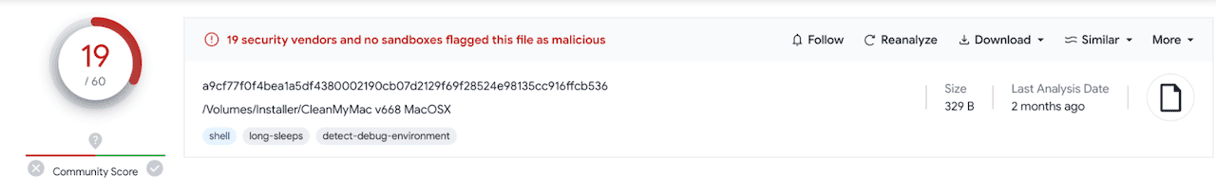

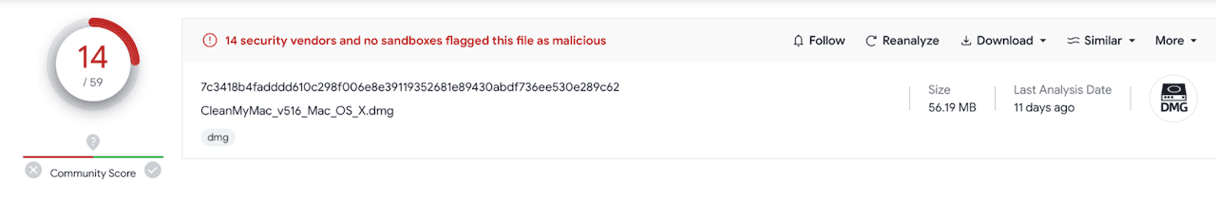

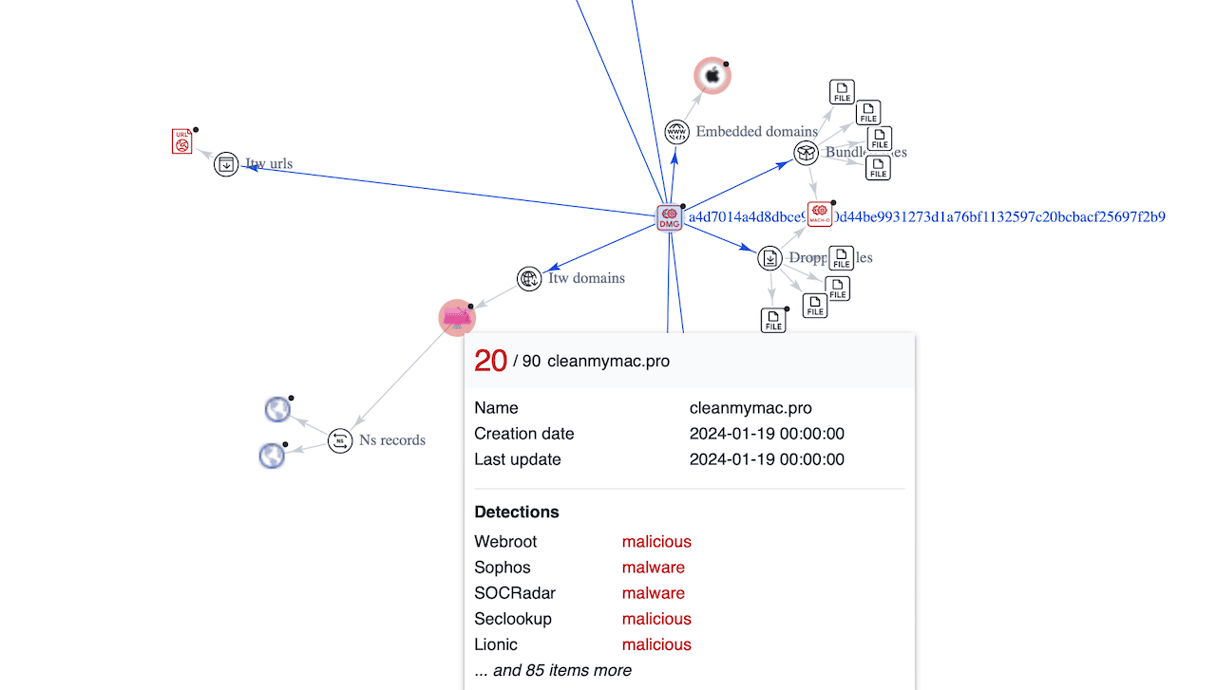

但是,並非所有用戶都知道從不受信任的來源下載軟件的危險。我們找到了分發惡意軟件的幾頁。這些是利用MacPaw的名稱和徽標以及操縱用戶信任的網絡釣魚頁面。其中包括麥克帕[。這些頁面看起來與MacPaw官方網站非常相似,但存在細微的差異和錯誤。目前,這些頁面沒有響應,但是它們可能在不同的域下重新浮出水面。

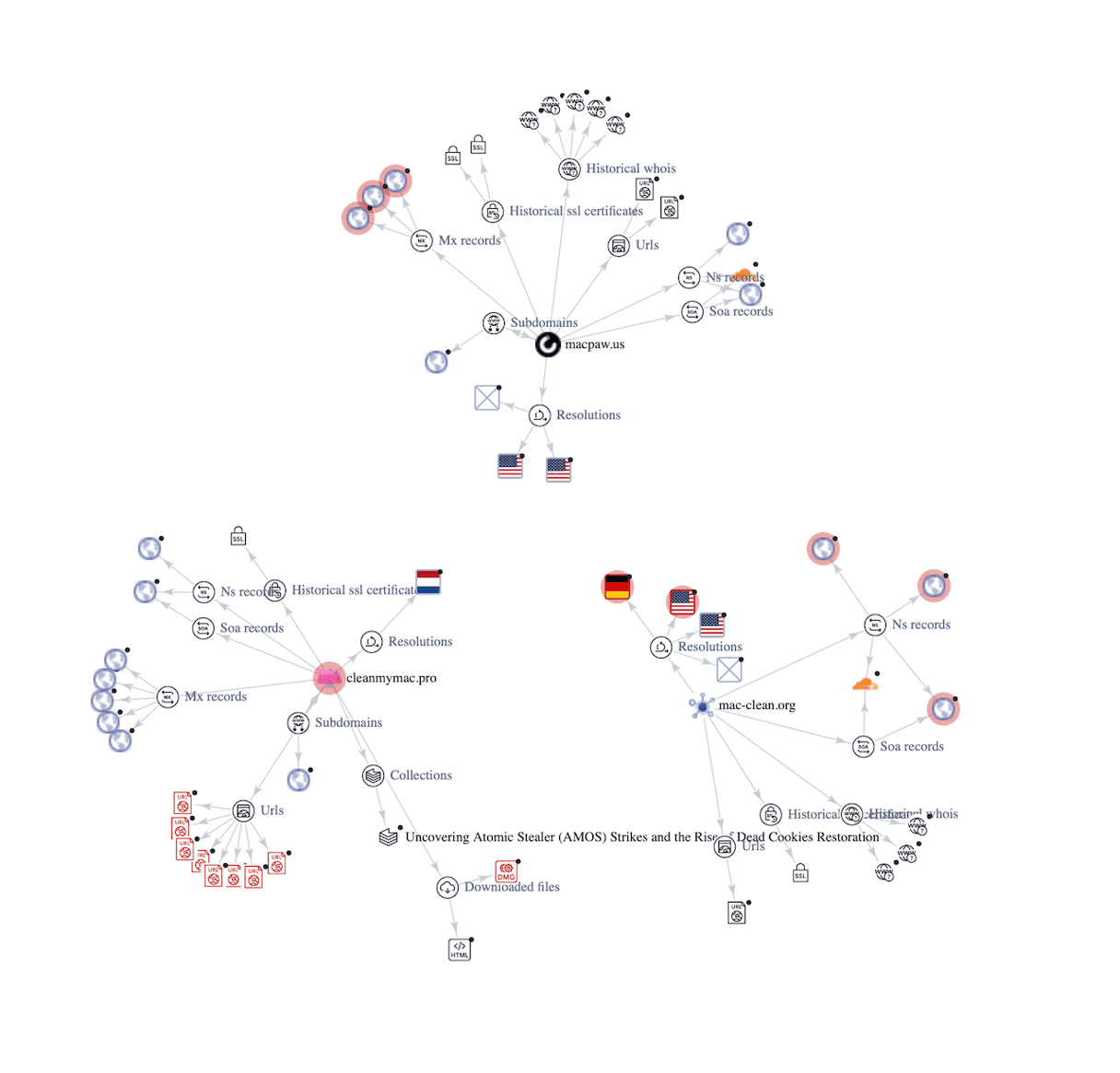

PIC 2。可疑CMM DMG文件與網絡釣魚URL之間的連接“ Cleanmymac [。] Pro”

圖3。模擬CMM的網絡釣魚域的病毒圖形圖

圖4。惡意URL'cleanmymac [。 ] pro'掃描結果

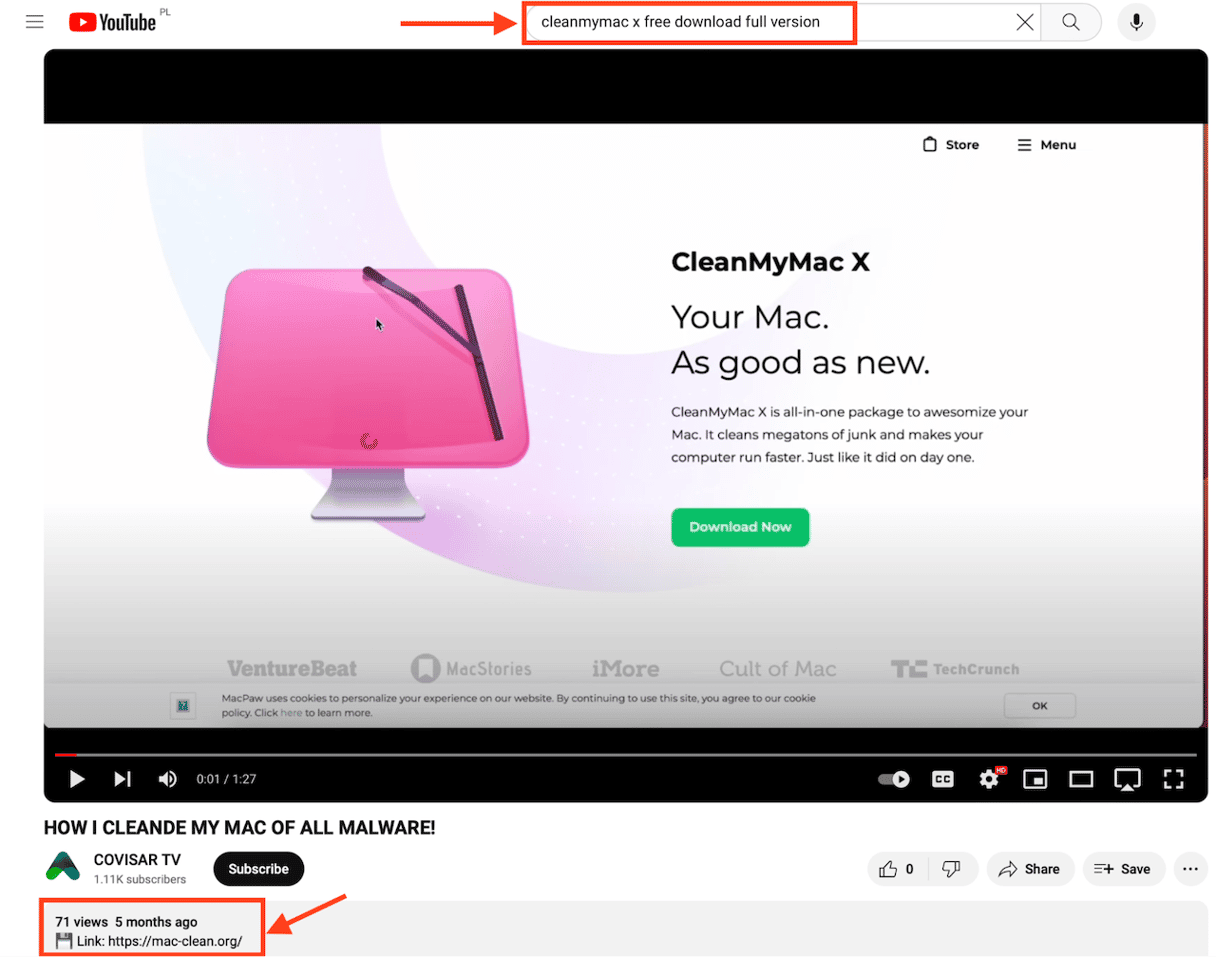

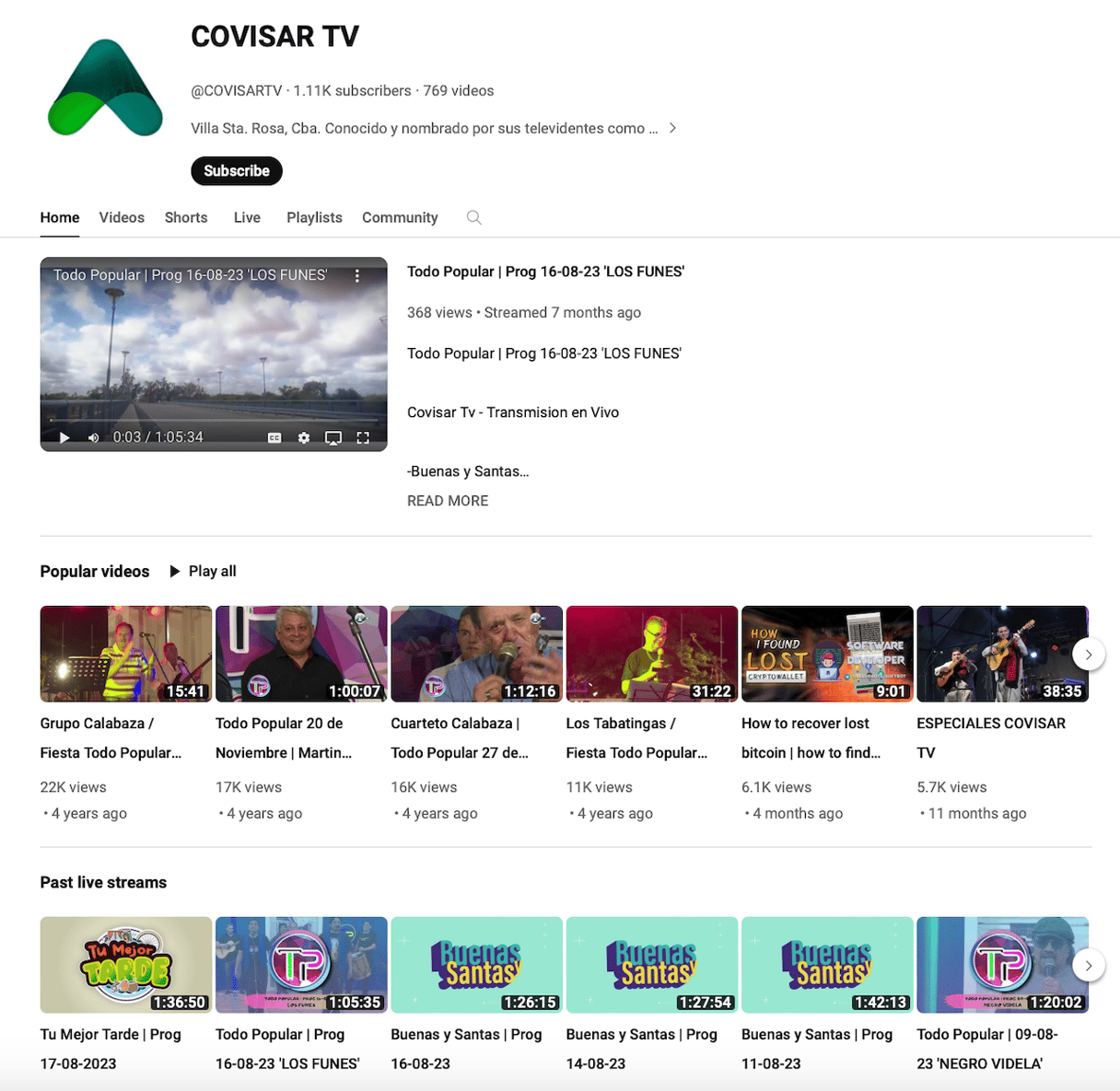

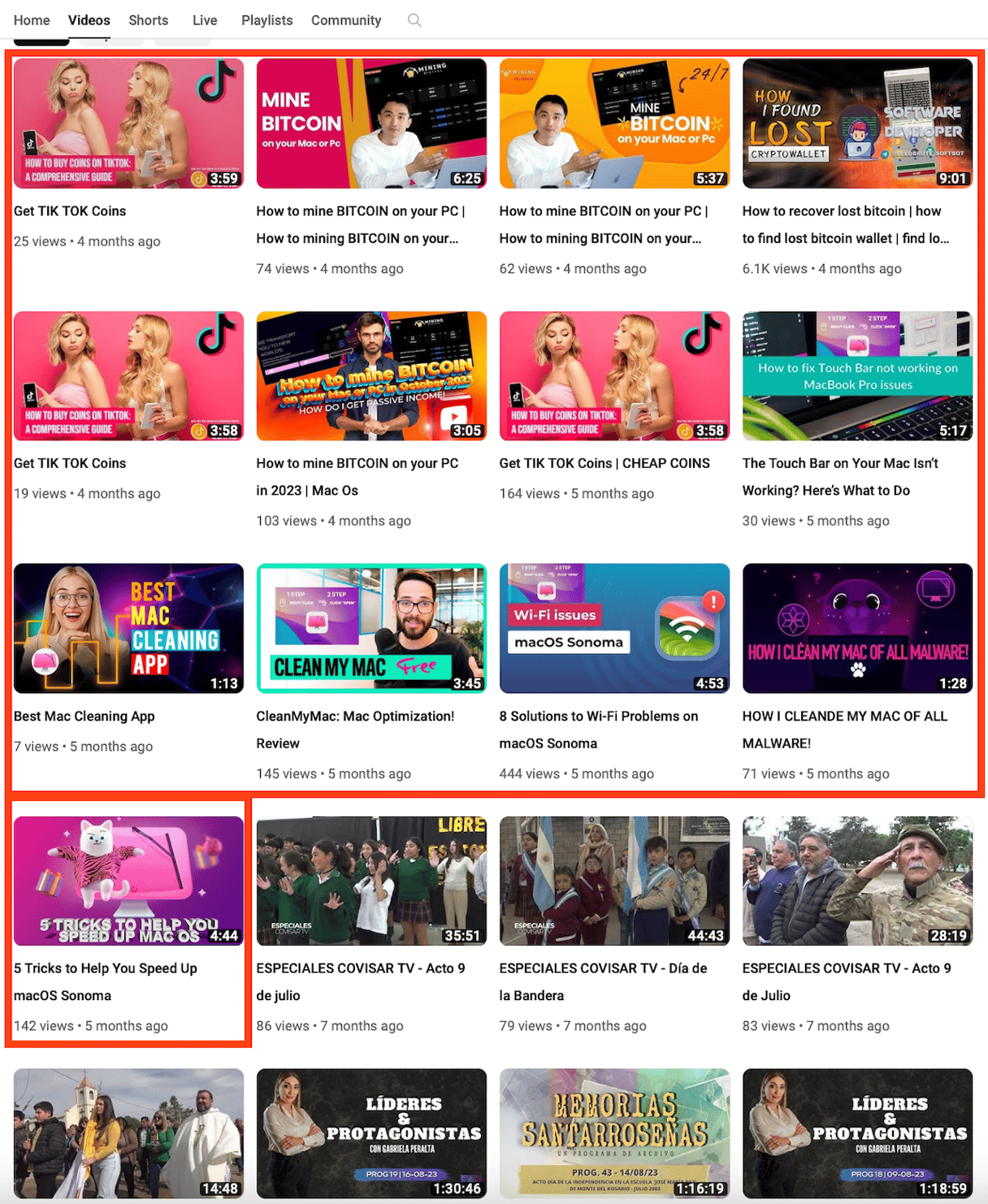

網絡釣魚URL不足以傳播惡意軟件,因此攻擊者還使用不同的渠道來推廣其軟件。例如,YouTube頻道。當我們在YouTube上搜索“ CleanMymac X免費下載完整版”時,我們從劫持的YouTube頻道中發現了數十個視頻,稱為Covisar TV。

圖5。

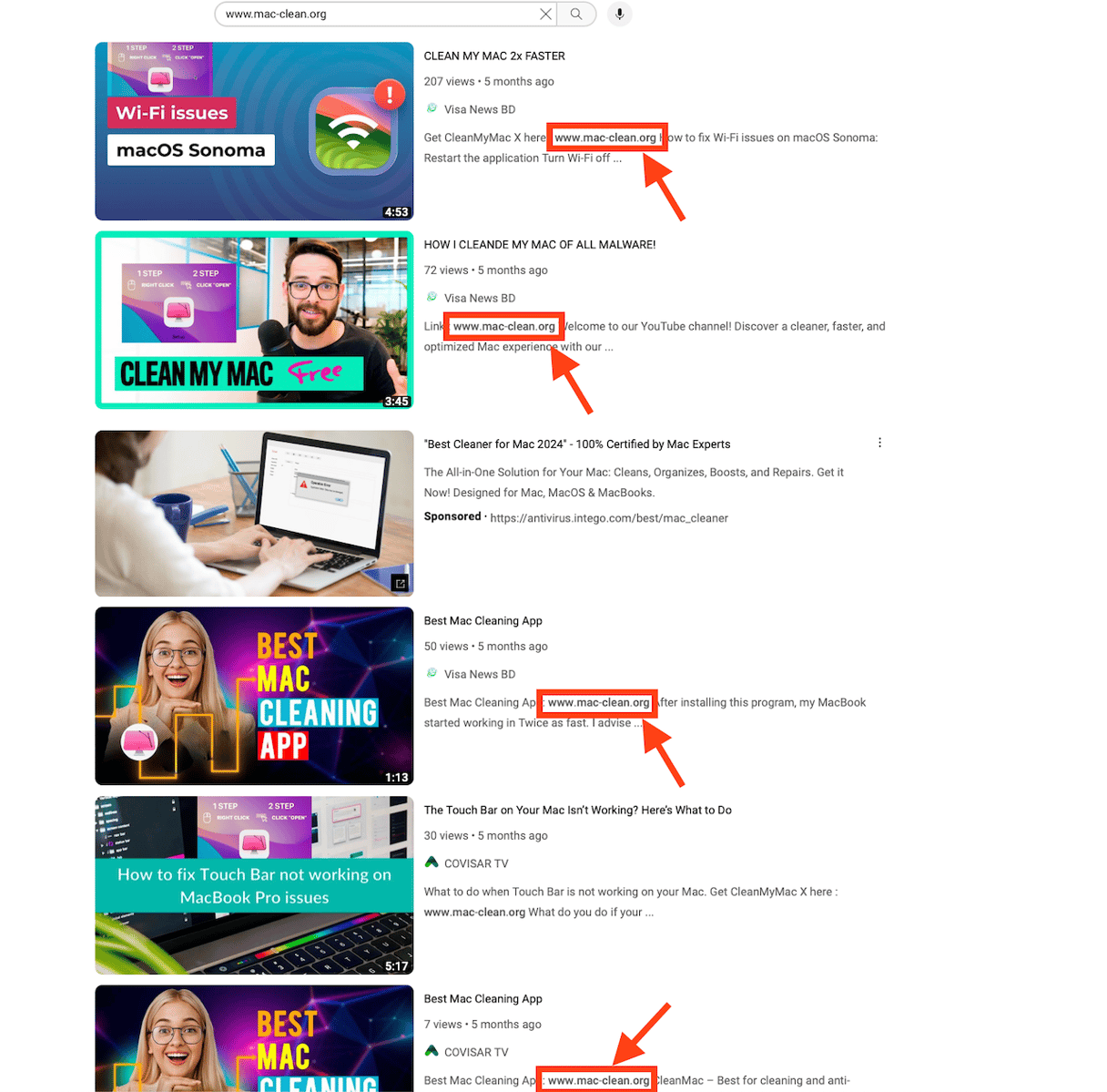

圖6。可疑URL搜索結果“ www [。] mac-clean [。] org”

該通道與MacPaw或Cleanmymac無關。它有許多有關葡萄牙音樂樂隊的視頻,但最後的視頻都是關於清潔工以及如何開採或恢復比特幣的。這些視頻在描述中具有指向網絡釣魚頁面的鏈接。這看起來像是一個騙局,實際上,麥克帕的安全團隊確認他們不知道廣告活動和網站是什麼。

圖7。

圖8。封裝電視頻道的內容很可能被劫持

如何保護您的Mac免受惡意軟件

這只是網絡犯罪分子如何模仿合法軟件和公司欺騙用戶下載惡意軟件的一個例子。模仿攻擊對用戶的安全和隱私構成了嚴重威脅,它們可能會造成財務,情感和聲譽損害。因此,重要的是提高人們對這些攻擊以及如何防止它們的認識。這裡有一些提示避免成為模仿攻擊的受害者:

- 始終從官方網站或應用商店下載軟件。不要相信來自未知來源或第三方網站的鏈接。

- 下載任何內容之前,請先檢查網站URL。尋找拼寫錯誤,不尋常的字符或不同的域。例如,MacPaw官方網站是MacPaw.com,而不是Macpaw.us或Macpaw.pro

- 驗證發件人或軟件的發布者的身份。尋找真實性的跡象,例如數字簽名,證書或評論。如果您不確定,請直接聯繫公司並尋求確認。

- 使用可靠的防病毒軟件或MAC清潔器軟件(例如帶有月球發動機的清潔型)來定期掃描Mac並刪除任何威脅。保持您的軟件更新並遵循安全建議。

通過遵循這些技巧,您可以保護自己和Mac免受模仿攻擊,並享受安全,平穩的在線體驗🙂

MITER ATT&CK®技術

戰術 | 技術 | 程式 |

執行(TA0002) | AppleScript(T1059.002) | 使用Shell命令“ osascript”執行Apple腳本和/或其他OSA語言腳本 |

執行(TA0002) | 腳本(T1064) | 使用Shell命令行解釋器執行命令 |

持久性(TA0003) | PLIST修改(T1547.011) | 將屬性列表(.plist)文件寫入磁盤 |

逃避國防(TA0005) | 隱藏的文件和目錄(T1564.001) | 讀取文件資源叉擴展屬性,並創建隱藏的文件,鏈接和/或目錄 |

逃避國防(TA0005) | 混淆的文件或信息(T1027) | Mach-O包含具有高熵的部分,指示壓縮/加密內容 |

逃避國防(TA0005) | 文件和目錄權限修改(T1222) | 執行用於修改權限的“ CHMOD”命令; 示例試圖設置可執行的標誌 |

逃避國防(TA0005) | 代碼簽名(T1553.002) | 樣本是通過臨時簽名簽名的代碼 |

發現(TA0007) | 系統信息發現(T1082) | 讀取系統主機名,OS版本和/或類型,系統或服務器版本PLIST文件,SYSCTL安全啟動值(可能檢查系統是否處於安全啟動模式) |

發現(TA0007) | 安全軟件發現(T1518.001) | 使用“ uname”系統調用來查詢內核版本信息(可能的逃避) |

發現(TA0007) | 過程發現(T1057) | 讀取其他過程的過程信息 |

滲透(TA0010) | 替代方案(T1048)的滲透 | 執行用於通過網絡傳輸數據的“ curl”命令(通常使用http/s) |

C&C(TA0011) | 應用層協議(T1071) | 惡意軟件與C&C服務器通信 |

妥協的指標(IOC)

指標 | 描述 |

7c3418b4faddddd610c298f006e8e39119352681E89430abdf73e50E289c62 | ADLOAD廣告軟件 |

96F80FEF323E5BC0CE067CD7A93B9739174E29F786B09357125550A033B0288 | PSW竊取者 |

2DFF6BEA70668575899991AFC65A85ABA289FCBEA7A184D034BCC64BD883B3 | PSW竊取者 |

A9CF77F0F4BEA1A5DF4380002190CB07D212F69F28524E98135CC916FFCB536 | 下載器 |

BE14C0850391FADB4B2056C8C8C8BA44251A093A48210D45A5A5958632E87D0A18 | 原子竊取者 |

51048464B4FE5D0ED4A6A6FE4E30528FC815BFF12F0CBB4CF57DC44AC2EA168D | 原子竊取者 |

3805CB7589DA01A978E89FD4A051ADEC083C8543343CE637E4448716CBBCEF1 | 原子竊取者 |

A4D7014A4D8DBCE95960D44BE9931273D1A76BFFF1132597C20BCBCBACF25697F2B9 | 原子竊取者 |

Cleanmymac [。 ] Pro | 網絡釣魚網站 |

MacPaw [。 ]我們 | 網絡釣魚網站 |

www [。 ] mac-clean [。 ] org | 網絡釣魚網站 |

https:// cleanmymac [。 ] pro/files/cleanmymac-app [。 ] dmg | 惡意軟件下載URL |

https:// www [。 ] youtube [. ] com/@covisartv/videos | 可疑CMM URL的YouTube頻道正在推廣 |

https:// www [。 ] youtube [. ] com/@visanewsbd6404/videos | 可疑CMM URL的YouTube頻道正在推廣 |